Zero Trust ist ein Cyber Security Konzept für den Zugriffsschutz auf Daten und Dienste in IT- und OT-Umgebungen. Es wird auch im Zusammenhang mit Netzwerkreferenz Architekturen, wie z.B. dem Purdue Enterprise Reference Architecture (PERA) Modell diskutiert.

Was besagt Zero Trust?

Zero Trust stellt das traditionelle Vertrauen in die vermeintlich sichere eigene IT- und OT-Umgebung in Frage. Bei Zero Trust wird davon ausgegangen, dass sich ein Angreifer bereits in einem Netzwerk befindet und so potenziell auf Daten und Dienste Zugriff hat.

Zero Trust begegnet diesem Bedrohungsszenario mit dem Ansatz:

„Vertraue niemals, verifiziere immer“ (Never trust, always verify)

https://www.nist.gov/blogs/taking-measure/zero-trust-cybersecurity-never-trust-always-verify

Dabei sind drei Prinzipien von zentraler Bedeutung:

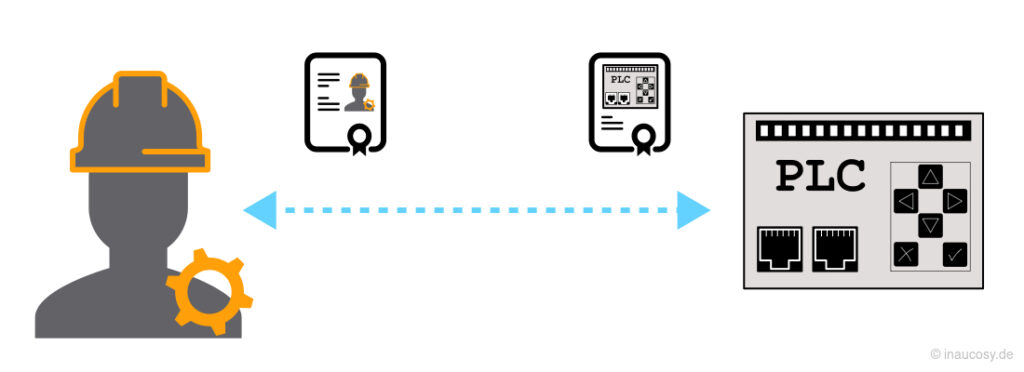

- Robuste Identifikation, Austenitisierung und Autorisierung von Benutzern und Geräten

- Validierung der Geräte-Integrität und deren Compliance-Einhaltung

- Konsequente Umsetzung von Zugriffsbeschränkungen auf das für den Nutzer notwendige Minimum (Least-Privilege Konzept)

Das Zero Trust Konzept bietet für diese Bedrohungen migrierende Lösungen.

Das Vertrauen in die eigene Umgebung

Moderne IT-Umgebungen müssen heute andere Bedrohungen berücksichtigen, als noch vor 15 Jahren. Mit BYOD (Bring Your Own Device) und vielschichtigen Cloud-Anbindungen tummeln sich zusätzliche Benutzer und Geräte im Firmennetzwerk.

Auch wenn die OT-Welt IT-Entwicklungen verzögert adaptiert, so gibt es bereits heute Beispiele für zusätzliche Benutzer und Geräte in OT-Umgebungen. Diese sollten in der Bedrohungsanalyse der eigenen Umgebung berücksichtigen werden.

- Wartungstechniker können heute über Smartphones deren Internetverbindungen teilen und so OT-Systeme an Unternehmensfirewalls vorbei im Internet exponieren. Siehe hierzu auch die von MITRE ATT&CK: Internet Accessible Device

- Produktionsanlagen werden durch Ransomware-Angriffe lahmgelegt. Diese Schadsoftware erreicht auch über verwundbare VPN-Zugänge die OT-Umgebung.

Das Zero Trust Konzept bietet für diese Bedrohungen migrierende Lösungen.

Welche Security Zugewinne sind durch Zero Trust erwartbar?

Insider Threats, wie z.B. verärgerte Operator werden bei Zero Trust als Angreifer im Netzwerk direkt berücksichtigt. Deren unberechtigter Zugriff auf z.B. Engineering Projekte oder Data Historians ist mit Umsetzung der oben genannten Zero Trust Prinzipien deutlich eingeschränkter.

Auch die netzwerkmäßige Bewegungsfreiheit – Stichwort: Lateral-Movement – von Angreifern, die sich beispielsweise über VPN-Verbindungen oder über physikalischen Zugriff in Wartungsphasen unautorisierten Zugriff auf Daten und Dienste im Produktionsnetzwerk verschaffen wollen, wird weiter eingeschränkt.

Überlegungen zu Zero Trust in OT-Umgebungen

Die Umsetzung von Zero-Trust Konzepten in Brown-Field Umgebungen ist offensichtlich herausfordernder, als von der sprichwörtlichen grünen Wiese weg. Security Eigenschaften, wie robuste Identifikations-, Austenitisierungs-, und Autorisierungsmechanismen sind in Legacy-Komponenten möglicherweise nicht vorhanden und nicht nachrüstbar.

Außerdem fehlt es in manchen OT-Umgebungen heute noch an notwendiger Infrastruktur, wie z.B. einem granularen User-Management über z.B. ActiveDirectory. Dazu zählt auch das Management von digitalen Zertifikaten (X.509 Zertifikate), welche üblicherweise für die digitale Identifikation und Austenitisierung von Benutzern, Prozessen und Geräten verwendet werden.

Zusammenfassung

Das Zero Trust Konzept ist in der Sache nachvollziehbar und erstrebenswert. Dabei werden bekannte Schutzmechanismen mit neuem griffigem Namen vermarktet.

Eine umfassende Umsetzung von Zero Trust ist vermutlich mit Zusatzaufwänden beim Betreiber und den Zulieferern verbunden. Es müssen die notwendige Security-Infrastruktur und zugehörige Policies erstellt und umgesetzt werden. Beispiele wurden im Artikel eingeführt.

Für mich sind die drei obigen Zero Trust Prinzipien im Jahr 2023 sinnvoll und finden sich auch in Cyber Security Standards wie der IEC 62443 wieder. Zero Trust ist für mich heute eine wertvolle Ergänzung zu etablierten Referenz Architekturen und dem klassischen Perimeter-Schutz. Die referenzierten NIST- und CISA-Dokumente sprechen von „Hybrid-Solutions“, dem Zusammenwirken der Security-Stärken beider Ansätze. Die jeweilige individuelle Risiko-Bewertung gibt vor, wie tiefgreifend die Umsetzung auszugestalten ist.

Das gemeinsame Ziel ist die Angriffsfläche(n) zu reduzieren und mit verbindendem Konzept des Defense-in-Depth zusätzliche Hürden für Angreifer von innen und außen einzuziehen.

Referenzen

- NIST SP 800-207 Zero Trust Architecture (https://csrc.nist.gov/publications/detail/sp/800-207/final)

- CISA Zero Trust Maturity Model (https://www.cisa.gov/sites/default/files/publications/CISA%20Zero%20Trust%20Maturity%20Model_Draft.pdf)